サーバー設置先: Sakura Internet (JP) 、 サーバー証明書: DigiCert – RapidSSL TLS RSA CA G1 (US) DV証明書

■被害サイト

サーバー設置先: Cloudflare (US) 、 サーバー証明書: Google Trust Services – GTS CA 1P5 (US) DV証明書

事案の概要

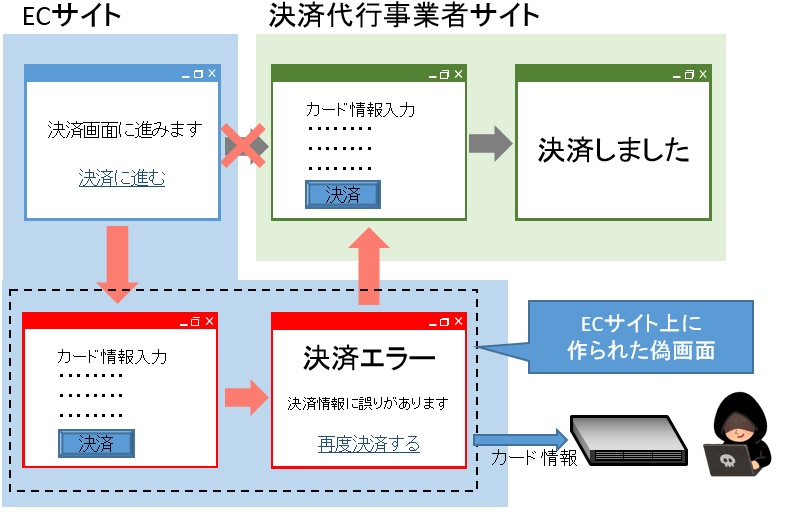

クレイツが運営する「クレイツ公式オンラインショップ」への不正アクセスによりカード決済の画面を表示するペイメントアプリケーションが改ざんされ、個人情報が漏えいした事案です。

影響範囲

2021年4月21日~2023年4月3日、「クレイツ公式オンラインショップ」でカード決済をした利用者4,583名のカード情報と、2023年4月3日以前の顧客情報を入力したことがある利用者65,520名の個人情報が漏えいした可能性があります。

ECサイトが増えるにつれ、ペイメントアプリケーションの改ざんによる被害があとを絶たず発生しています。下記は4年以上前のアパレル系の情報サイトの記事ですが、簡潔にまとめられています。

この頃からECサイトへの不正アクセスの状況は変わっておらず、本事案のように長期間気づかれることなく個人情報が盗み取られ、クレジットカード会社からの連絡で発覚する事案が毎月のように発生しています。被害に遭った企業の対応やリリースも、すっかり定型化されています。

詳細は、クレイツが発行した次のリリースに掲載されています。